Симметричная и асимметричная защита от DDoS — в чем разница?

Что такое симметричная и асимметричная схема подключения защиты от DDoS-атак? Какие достоинства и недостатки у каждой из них? Какая защита лучше подходит для вашего проекта? Ответы на эти вопросы вы найдете под катом.

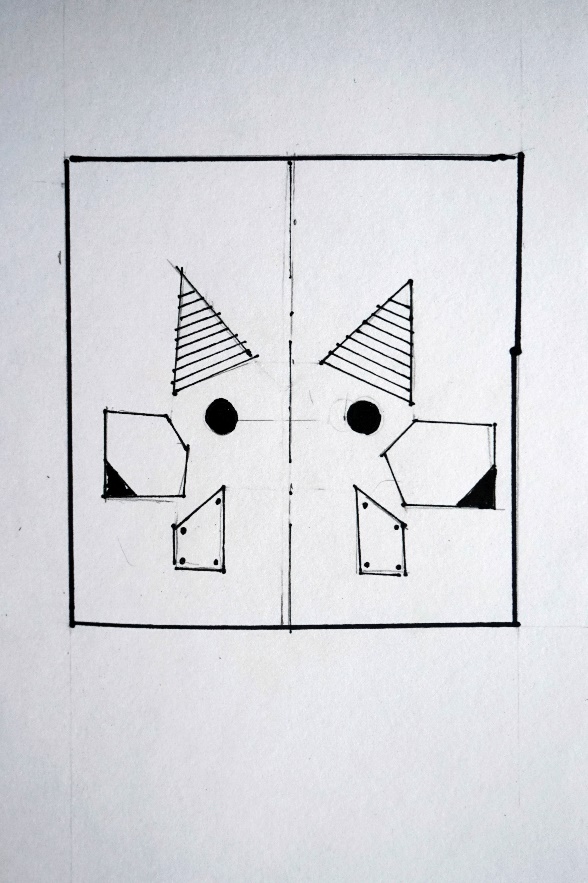

Попутно мы поговорим про симметрию в телекоммуникационных сетях в целом. Вы узнаете насколько интернет асимметричен, откуда эта асимметрия берется, и вообще хорошо это или плохо. В качестве бонуса — quick fix для двух самых распростренных проблем, при подключении защиты сети. А еще после прочтения вы точно сможете понять, что я попытался изобразить на КДПВ.

Что такое симметрия?

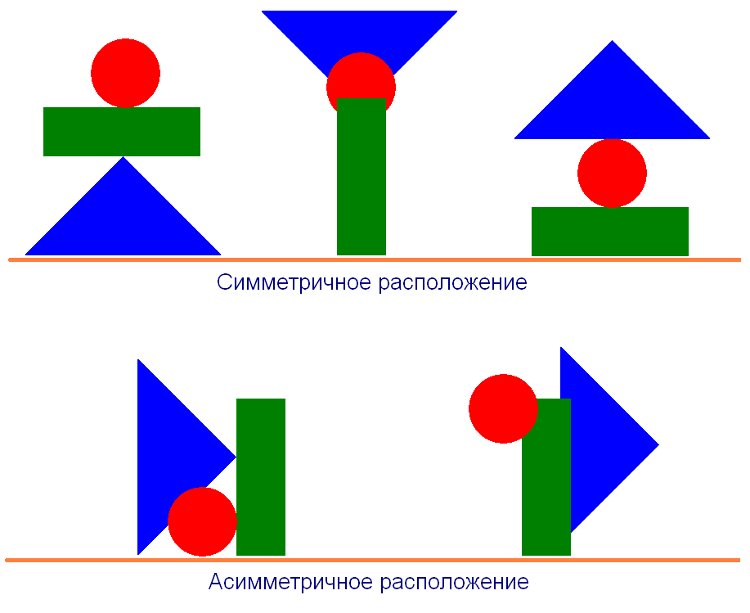

Все понимают, что такое «симметричный» на уровне «ощущений», но не всего могут сразу сформулировать, что это значит. Давайте попробуем. Если что-то называют симметричным, имеют ввиду, что оно не меняется под действием определенных преобразований — преобразований симметрии. Самый наглядный пример — геометрическая симметрия.

Если повернуть квадрат на 90 градусов вокруг его геометрического центра, он совместится сам с собой. Поэтому говорят: «Квадрат симметричен относительно поворота на 90 градусов». Поворот — это преобразование симметрии. Множество точек квадрата это — «свойство», которое остается неизменным. Поворот относится к точечным преобразованиям симметрии. В результате любого поворота хотя бы одна точка пространства остается неподвижной.

Трансляционная симметрия — это еще один тип преобразований симметрии. Здесь уже неподвижных точек не будет. Соответствующий элемент симметрии — вектор трансляции или попросту некоторый сдвиг. Пример: бесконечный тетрадный лист в клеточку. Перемещаясь вдоль линий на расстояние, кратное одной клетке, мы совмещаем структуру саму с собой. Существует целый раздел математики, занимающийся проблемами симметрии, — теория групп.

Симметрия в телекоммуникационных сетях

Когда говорят о сетях, в роли преобразования симметрии обычно выступает изменение направления передачи информации. Например, от смартфона к серверу Facebook и от сервера Facebook к смартфону. В каких свойствах проявляется симметрия? Это могут быть: маршрут по которому следуют пакеты, емкость канала, потеря пакетов, задержки и т.д.

Например, от смартфона к серверу Facebook и от сервера Facebook к смартфону. В каких свойствах проявляется симметрия? Это могут быть: маршрут по которому следуют пакеты, емкость канала, потеря пакетов, задержки и т.д.

Хороший пример полностью симметричного соединения — первые телефонные линии. Первые телефоны были напрямую соединены друг с другом. Число номеров в «телефонной книге» равнялось числу проложенных кабелей до других абонентов. Потом появились первые телефонные станции. Вы должны были связаться со станцией и сообщить телефонистке, кому вы хотите позвонить. Она вручную соединяла провода и создавала канал связи. Такое соединение полностью симметрично — пропускная способность в обоих направлениях одинакова, информация следует по одному и тому же заранее заданному маршруту. В 1891 Элмон Стоуджер запатентовал шаговый искатель — электромеханический коммутационный аппарат. В начале XX века эти устройства заменили операторов (людей) на первых АТС (автоматических телефонных станциях). Независимо от того, как соединение устанавливалось, результатом всегда был все тот же «провод» между парой абонентов. Такая сеть называется сетью с коммутацией каналов.

Независимо от того, как соединение устанавливалось, результатом всегда был все тот же «провод» между парой абонентов. Такая сеть называется сетью с коммутацией каналов.

В сетях с коммутацией каналов между двумя узлами устанавливается соединение (канал), которое на протяжении всего сеанса обмена информацией остается неизменным и используется только ими.

Главным недостатком сетей с такой коммутацией являются затраты ресурсов на установление и поддержание соединений, даже когда они не используются или используются не полностью.

Асимметрия в сети и ее причины

Если бы Интернет был сетью с коммутацией каналов, то, учитывая 27 миллиардов подключенных к нему устройств, одновременно бы использовались менее 1% всех канальных мощностей. Стремление к повышению эффективности использования ресурсов сети и развитие электроники привели к появлению сетей с коммутацией пакетов, которые используются сегодня повсеместно.

В сетях с коммутацией пакетов информация передается небольшими частями — пакетами, которые в общем случае доставляются независимо друг от друга.

В привычных нам IP-сетях каждый пакет содержит всю необходимую информацию для его доставки и формирования ответа (IP адреса и порты получателя/отправителя и ID протокола). Необходимость в заранее определенном маршруте следования пакета отпадает. Знакомый всем UDP — пример протокола, работающего в сетях с коммутацией пакетов. Протокол TCP использует виртуальные

Сети с коммутацией каналов могут быть и аналоговыми, и цифровыми. Коммутация пакетов же возможна только при передаче оцифрованной информации. Буферная память и процессоры в коммутаторах (и маршрутизаторах) позволяют динамически маршрутизировать и балансировать трафик, а также обрабатывать разные типы трафика с разным приоритетом.

Каждый пакет передается независимо. Это позволяет динамически распределять ресурсы сети и использовать несколько маршрутов для доставки данных. С другой стороны, несколько пар узлов могут одновременно использовать одну и ту же физическую линию для обмена информацией.

Достоинства такого подхода к организации сети:

- простая масштабируемость

- отказоустойчивость — из точки А в точку Б можно добраться несколькими путями

- эффективное использование физических каналов связи и вычислительных ресурсов сетевого оборудования

Из-за оптимизации сеть становится асимметричной по отношению к изменению направления движения пакета от узла А к узлу Б.

Асимметрия может проявляться и на уровне отдельных линков, и на уровне маршрутов.

Это может быть пропускная способность, фактический объем трафика, задержки, потеря пакетов или сам маршрут.

Собственно, такая асимметрия и лежит в основе всем известных и даже зафиксированных в «библии интернета» — стандартах RFC — терминах:

- Forward direction — прямое направление или направление передачи данных с большей емкостью, меньшими задержками и меньшим числом ошибок.

- Reverse direction — обратное направление — направление, противоположное прямому.

Причиной асимметрии бывают и чисто экономические соображения. Среди операторов хорошо известна практика hot-potato routing. Она заключается в том, чтобы как можно быстрее вывести из своей сети транзитный трафик и, соответственно, снизить расходы по его обслуживанию. Отсюда и название hot-potato — горячая картошка — оператор как можно скорее старается «перекинуть» транзитный трафик соседу по пирингу.

Насколько асимметричен интернет?

Теперь давайте обратимся к исследованиям и попытаемся понять, какая степень у этой асимметрии. Начнем с исследования «Observing routing asymmetry in Internet traffic». Авторы сравнили трафик в прямом и обратном направлениях на линках внутри магистральных сетей операторов связи уровней Tier-2, Tier-1, и между их сетями.

Прежде чем мы посмотрим на результаты, определим термин «поток». Поток (Flow) — это поток пакетов с одинаковым IP адресом источника, IP адресом назначения, номером порта источника, номером порта назначения и ID используемого протокола. Если поменять местами источник и назначение, то это будет тот же поток.

- Авторы посчитали процент потоков с пересылкой пакетов в прямом и обратном направлении.

- В рамках этих потоков они сравнили число пакетов и байт передаваемых в каждом направлении.

- Затем они отфильтровали протоколы, трафик которых может быть принципиально асимметричным, т.е. не требующие подтверждения, вроде UDP.

Вот, что получилось:

- Симметрия потоков — столбцы flows — число потоков с трафиком в обоих направлениях / общее число потоков * 100

- Симметрия по числу пакетов — столбцы packets — (1-|Nab-Nba|/|Nab+Nba|)*100%, где Nab — число пакетов в прямом направлении, а Nba — в обратном.

- Симметрия по числу переданных байт — столбцы bytes — (1-|Nab-Nba|/|Nab+Nba|)*100%, где Nab — число байт в прямом направлении, а Nba — в обратном.

Получается, чем дальше от конечных потребителей, тем трафик через линки более асимметричный. Самый симметричный трафик на edge-маршрутизаторах.

Давайте теперь смотреть на симметрию маршрутов.

Авторы работы «How Asymmetric Is the Internet?» измерили, насколько отличаются сами маршруты в прямом и обратном направлении на уровне АС (автономная система — совокупность IP-сетей и устройств с единой политикой маршрутизации с внешним интернетом).

- Для исследования были выбраны 4000 зондов под управлением RIPE Atlas. Зонды — компьютеры, разбросанные по разным АС. Они используются для измерения характеристик сети в различных точках планеты.

- При помощи Traceroute авторы измерили расстояние между зондами в прямом и обратном направлениях. Программа Traceroute отправляет данные указанному узлу в сети и по пути собирает сведения о всех промежуточных маршрутизаторах, т.

е. сохраняет маршрут, по которому данные прошли. Получилось такое распределение по длине маршрута.

е. сохраняет маршрут, по которому данные прошли. Получилось такое распределение по длине маршрута.

- Они установили, что только 12.6% оказались полностью симметричными к изменению направления передачи данных (в аналогичном исследовании, проведенном на 5 лет раньше — 10%).

- Авторы также измерили, насколько маршруты с одинаковой длиной отличаются. Вот, что получилось:

По оси y — вероятность того, что узлы (в данном случае это АС) совпадут при движении из A —> Б и Б —> А. По оси x — положение узла в маршруте.Если мы смотрим на маршрут между парой заданных узлов, то эти узлы останутся неизменными — отсюда и вероятность 1. Чем ближе мы к середине маршрута, тем вероятность совпадения узлов ниже. В статье есть еще много интересной статистики — ссылка.

Итак, что нужно вынести из этих исследований?

- Трафик через большинство линков в интернете асимметричен

- Большинство маршрутов в интернете асимметричны

- Чем дальше мы находимся от концов маршрута, тем он более асимметричен

Запомнили. Теперь переходим к симметрии при подключении защиты от DDoS.

Теперь переходим к симметрии при подключении защиты от DDoS.

Симметрия при подключении защиты

Когда речь идет о защите от DDoS-атак для сайта, приложения или сети, симметричной называют схему подключения, при которой через систему фильтрации проходит весь трафик в обоих направлениях

: входящий и исходящий. Системой фильтрации может быть одно-единственное устройство, обрабатывающее трафик, несколько таких устройств или сеть провайдера защиты. Соответственно, асимметричная схема подключения — это схема, при которой фильтр видит трафик только в одном направлении.

Симметричная схема подключения не означает, что трафик фильтруется в обоих направлениях. Но при таком подключении решение о блокировке пакетов принимается на основании анализа всего трафика. Почему важно видеть оба направления передачи данных? Давайте рассмотрим простой пример.

Зная лишь половину реплик, тяжело понять о чем говорится в переписке.

А: Привет, ну, что, все в силе?

Б:…

А: А кто еще будет?

Б:…

А: Намечается настоящее побоище!

Б: …

А: Привет, ну, что, все в силе?

Б: Привет. Конечно. Не забудь взять ноутбук.

А: А кто еще будет?

Б: Серега, Ваня, Дима и Саня.

А: Намечается настоящее побоище!

Б: А то.

Конечно, иногда и половины диалога достаточно, чтобы понять, о чем идет речь, но вероятность ошибиться в таком случае гораздо выше. Аналогичная ситуация и с выявлением и блокировкой DDoS-атак.

Пример: защита от SYN flood

Точность фильтрации симметричной и асимметричной схемы особенно сильно отличается при работе с протоколами с установлением соединения, например TCP. Прежде чем начать обмениваться данными в рамках этого протокола, клиент и сервер должны пройти процедуру трехэтапного рукопожатия (3-way handshake).

Прежде чем начать обмениваться данными в рамках этого протокола, клиент и сервер должны пройти процедуру трехэтапного рукопожатия (3-way handshake).

- Клиент посылает SYN пакет и случайным номером передающей последовательности А, чтобы инициировать соединение.

- Сервер сохраняет номер А, и формирует ответный SYN-ACK пакет. В нем содержится подтверждение получения SYN пакета от клиента, номер A+1, и номер случайной последовательности B, которую на этот раз генерирует сервер.

- Клиент отвечает ACK пакетом содержащим B+1, чтобы подтвердить получение ответа от сервера и завершить открытие TCP соединения.

Сервер хранит информацию об открытом соединении в таблице соединений до тех пор, пока оно не будет закрыто (автоматически или по запросу).

SYN flood — это DDoS-атака, цель которой — исчерпать память таблицы соединений. Атакующий отправляет множество SYN запросов с поддельным (spoofed) IP адресом источника.

Как отразить такую атаку? Если у вас есть доступ к обоим направлениям трафика, то наиболее эффективное решение — использовать механизмы SYN cookie и SYN proxy.

SYN cookie позволяет не расходовать ресурсы таблицы соединений на еще неустановленные соединения. Вместо того, чтобы сохранять данные об инициируемом SYN пакетом соединении (IP адрес, TCP порт и т.д.), сервер кодирует их, записывает в последовательность B и отправляет SYN-ACK пакетом клиенту. Такой SYN-ACK еще называют TCP cookie. Если запрос был легитимным и клиент ответил серверу (3 стадия 3-way handshake), сервер восстанавливает данные о соединении из значения B+1, пришедшего в ACK пакете. Только после этого соединение заносится в таблицу.

Функции по генерации и валидации таких сookie можно реализовать на отдельном устройстве. Но проблема в том, что ответный ACK пакет не получится сразу переслать на защищаемый сервер. Целевой сервер разорвет соединение, ведь он не участвовал в генерации подтверждающих последовательностей. Поэтому, после того, как от клиента был получен ACK пакета с валидной cookie, открытие соединения происходит между защищающей и защищаемой машиной уже без использования механизма SYN cookie. После этого номера подтверждающих последовательностей будут заменяться в каждом пакете от клиента к серверу и от сервера к клиенту. На картинке ниже показано, как это работает.

По факту побеждаем spoofing spoofing’oм. Это не означает, что при асимметричной схеме подключения защиты отражать подобные атаки в принципе невозможно. Цель примера — показать, насколько точно и просто можно фильтровать определенные типы атак, когда есть доступ к обоим направлениям передачи данных.

Отличить легитимный трафик он атакующего для протоколов без установления соединения (UDP, QUIC, ICMP) значительно сложнее чем для того же TCP. Но и в случае отсутствия реальных сессий информация об исходящем трафике оказывается очень полезной. Анализируя активность в рамках одного и того же потока и сравнивая число пришедших с IP и отправленных на него дейтаграмм, можно достаточно просто перейти от обычного шейпинга к реальной фильтрации.

Но и в случае отсутствия реальных сессий информация об исходящем трафике оказывается очень полезной. Анализируя активность в рамках одного и того же потока и сравнивая число пришедших с IP и отправленных на него дейтаграмм, можно достаточно просто перейти от обычного шейпинга к реальной фильтрации.

Точность фильтрации при симметричном подключении защиты выше, чем при асимметричном.

Подключение фильтрующего оборудования

Что если вы сами решили установить оборудование для фильтрации трафика, либо вам просто интересно, как оно может быть подключено у вашего провайдера защиты.

Если в сети один edge-маршрутизатор, то все сообщение с «внешним миром» будет осуществляться через него. Следовательно, трафик будет полностью симметричным относительно потоков. Тут все просто: ставим фильтрующее устройство на соответствующий линк и используем его в симметричном режиме (так точность фильтрации выше).

Все гораздо интереснее, когда у нас есть несколько edge-маршрутизаторов, и трафик через них асимметричный. Давайте рассмотрим такую схему:

Давайте рассмотрим такую схему:

В этом случае для провайдера гораздо дешевле поставить несколько фильтрующих устройств, работающих в асимметричном режиме. Такую схему удобнее масштабировать, риски влияния на остальную сеть в случае сверхмощных атактак ниже. Появился еще один edge маршрутизатор? — купил еще одну «коробку», поставил на него, и готово! Но за все эти достоинства приходится платить точностью фильтрации.

Что делать, если мы хотим видеть оба направления трафика при его очистке? Из схемы видно, что трафик будет симметричным на маршрутизаторе 3. Но в таком случае придется тащить через свою сеть атакующий трафик, а это дорого. Еще один недостаток — единая точка отказа. Можно копировать весь трафик из защищаемой сети на каждое фильтрующее устройство, т.е. весь входящий через маршрутизатор 3 трафик. Это даст возможность устройствам 1 и 2 увидеть недостающую часть входящих через них потоков и повысит точность фильтрации.

Более экономичный, но, в тоже время, более сложный в реализации способ — синхронизация фильтрующих устройств и выборочный обмен данными между ними. Это могут быть сами пакеты, либо только метаданные для экономии ресурсов сети. Более того, такой подход позволит иметь всю информацию о потоке, даже если входящие пакеты в рамках одного потока приходят и на маршрутизатор 1, и на маршрутизатор 2. Такое тоже бывает. Если вспомнить пример с диалогом, то тут уже будет не половина реплик, а, скажем, всего треть. Чтобы уменьшить объем пересылаемых данных при проектировании сети фильтрации, нужно помнить о свойствах сети Интернет, которые мы рассмотрели в главе «Насколько асимметричен интернет».

Это могут быть сами пакеты, либо только метаданные для экономии ресурсов сети. Более того, такой подход позволит иметь всю информацию о потоке, даже если входящие пакеты в рамках одного потока приходят и на маршрутизатор 1, и на маршрутизатор 2. Такое тоже бывает. Если вспомнить пример с диалогом, то тут уже будет не половина реплик, а, скажем, всего треть. Чтобы уменьшить объем пересылаемых данных при проектировании сети фильтрации, нужно помнить о свойствах сети Интернет, которые мы рассмотрели в главе «Насколько асимметричен интернет».

Защита от DDoS как сервис

Когда вы используете сервис по защите от DDoS, вы организуете соединение с провайдером, а как расположить фильтрующее оборудование в своей сети — думает уже он. Вы передаете анонсы своих сетей по BGP, организуете виртуальный туннель или включаетесь напрямую. Все. Провайдер в этом случае берет на себя обязательства по доставке и очистке вашего трафика. Добавьте к этому более высокую точность фильтрации, и решение напрашивается само собой — симметрия. Во многих случаях это действительно так, но давайте посмотрим, когда асимметричная схема может оказаться более выгодной.

Во многих случаях это действительно так, но давайте посмотрим, когда асимметричная схема может оказаться более выгодной.

- Вы — провайдер и хотите иметь максимум возможностей по управлению исходящим трафиком по BGP. Вас связывают обязательства по peering’у с другими провайдерами или контракты с вашими аплинками по соотношению входящего и исходящего трафика.

- Одновременное подключение нескольких провайдеров защиты. Мультивендорное решение, конечно, звучит хорошо, но на практике при одновременном использовании нескольких защитников можно получить больше проблем, чем пользы. Это связано, прежде всего, с разделением зон ответственности, сложностью оперативного troubleshooting’а и одновременной коммуникации c несколькими сторонами. Чтобы повысить отказоустойчивость, можно просто иметь провайдеров защиты «про запас». Если у вашего основного защитника возникнут проблемы, вы просто переключитесь на запасного.

- В вашей сети есть приложение или приложения, которые сильно зависят от задержки, например, онлайн игры.. Если провайдер расположен далеко от вас и ваших клиентов, асимметричная схема подключения может сократить задержки практически в два раза. Еще задержки могут негативно сказываться на скорости работы протоколов с гарантированной доставкой, вроде TCP. Это связанно с повышением времени между отправкой пакета и получением подтверждения от принимающей стороны или RTT (англ. Round Trip Time). Подробнее об этом можно почитать тут.

- Экономические соображения. Обычно проблема высоких задержек из-за географической удаленности защитника идет бок о бок с высокой стоимостью трафика и оборудования. В Латинской Америке, например, пошлины на ввозимое оборудование и лицензии на его использование могут достигать 100% от стоимости. В таких случаях использование асимметричной схемы подключения может существенно сэкономить деньги.

Пункты 2-4 не только повод задуматься об асимметричном подключении, но и повод еще раз изучить рынок защиты от DDoS и найти поставщика с бОльшими возможностями по доставке вашего трафика и более выгодными ценами.

При подключении любой схемы защиты нужно убедиться, что ваше оборудование поддерживает необходимые технологии. Никакая защита от DDoS не может обеспечить 100% точность фильтрации. В этом смысле английский термин mitigation — смягчение, уменьшение — гораздо более точный. Поэтому оцените, сможет ли ваше оборудование выдержать повышение нагрузки из-за проникающего в сеть во время массивных атак вредоносного трафика. В случае асимметричной схемы подключения «запас прочности» должен быть больше, чем в случае симметричной.

Что в итоге?

В 95% случаев, если вы задумались над тем, какую схему подключения защиты от DDoS использовать, мы рекомендуем подключать симметрию. Она одинаково хорошо подходит и для защиты инфраструктуры, и для защиты сервисов. Точность фильтрации и простота подключения (если вы подключаете защиту от DDoS как услугу) — слишком веские преимущества, чтобы их игнорировать. У нас, например, стоимость симметричной защиты такая же, как и у асимметричной.

Мы рекомендуем использовать симметричную схему подключения

Подключение и эксплуатация асимметричной схемы требует глубокого понимания принципов маршрутизации и работы сетевого оборудования. Если у вас в штате нет опытных сетевых инженеров, то лучше использовать симметричную схему подключения со статической маршрутизацией или маршрутизацией по BGP.

DDoS-GUARD предоставляет услуги по защите сетей, сайтов и приложений, вне зависимости от предпочитаемой схемы подключения. Наши инженеры всегда готовы принять участие в разработке оптимального решения для клиента.

BONUS: две распространенные проблемы при подключении защиты сети, которые легко исправить

Проблемы с исходящим трафиком при подключении защиты по асимметричной схеме

Прежде всего, попросите вашего Интернет-провайдера изменить режим работы uRPF со strict на loose. Что это значит? Механизм uRPF (Unicast Reverse Path Forwarding) используется для борьбы с атакующим трафиком. Грубо говоря, он проверяет, действительно ли пакет пришел из той сети, которая указана в source IP.

Роутер с uRPF проверяет IP-адрес источника приходящих на него пакетов. В режиме strict если интерфейс, на который пришел пакет не совпадает c интерфейсом, который бы сам роутер использовал при пересылке ответов на этот IP, пакет отбрасывается. Это позволяет бороться с атакующим трафиком со spoof’ленным IP адресом источника. Но, если в сети используется асимметричная маршрутизация, в таком режиме может отбрасываться и легитимный трафик. В режиме loose IP-адрес источника просто должен содержаться в таблице маршрутизации, и проблем с легитимным трафиком возникнуть не должно.

Потери трафика / снижение скорости при подключении защиты через GRE / IPIP-туннель

Эта проблема часто связана со снижением MTU при туннелировании. Напомню:

- Maximal Transmission Unit (MTU) это — максимальный размер передаваемой единицы информации или Protocol Data Unit (PDU).

- PDU это — служебная информация + полезные данные или payload.

- Maximal Segment Size (MSS) — максимальный объем payload.

При отправке через туннель мы помещаем (инкапсулируем) PDU туннелируемого протокола в payload PDU туннеля. Таким образом, чтобы сохранить MTU при инкапсуляции, мы должны уменьшить payload.

Установите MTU не более 1476, а MSS – не более 1436 (рекомендуемое значение 1400) и запретите фрагментацию трафика на туннельном интерфейсе (бит Don’t fragment). Это позволит передавать данные без снижения скорости и потерь из-за фрагментации.

При асимметричной схеме подключения защиты исходящий трафик может доставляться не только через туннель. Поэтому значение MSS нужно изменить и на интерфейсе с провайдером, через сеть которого будет идти исходящий трафик. Подробнее о настройке MSS можно прочитать по ссылкам: для Juniper, для Cisco, для Mikrotik.

Криптография симметричная и ассиметричная / Новичкам / PKI Guru

Привет!Давайте рассмотрим что же такое симметричная и асимметричная криптография — почему их так называют, для чего они используются и чем они отличаются.

Если быть точным, то правильнее говорить симметричные и асимметричные алгоритмы шифрования.

Криптография (крипто — скрывать, прятать), как наука о сокрытии написанного, наука о сокрытии информации.

Большинство используемых алгоритмов шифрования являются открытыми, то есть описание алгоритма доступно всем желающим. Секретным является ключ шифрования, без которого нельзя ни зашифровать, и тем более, расшифровать информацию.

Симметричные алгоритмы шифрования — это алгоритмы, в которых для шифрования и расшифрования используется один и тот же ключ. То есть если мы хотим обмениваться с с другом зашифрованными сообщениями, то мы сначала должны договориться какой ключ шифрования мы будем использовать. То есть у нас будет один ключ шифрования на двоих.

В симметричных алгоритмах ключ шифрования является уязвимым местом, и необходимо уделять больше внимания, чтобы данный ключ не узнали другие.

Асимметричные алгоритмы шифрования — это алогритмы, в которых для шифрования и расшифрования используются разные, но математически связанные между собой ключи. Такие связанные ключи называются криптопарой. Один из них является закрытым (private), второй является открытым (public). При этом, информация, зашифрованная на открытом ключе, может быть расшифрована только с помощью закрытого ключа, и наоборот, то что зашифрованно закрытым, можно расшифровать только с помощью открытого ключа.

Закрытый ключ Вы храните в надёжном месте, и никто, кроме Вас его не знает, а копию открытого ключа Вы раздаёте всем желающим. Таким образом, если кто-то захочет обменяться с Вами зашифрованными сообщениями, то он зашифровывает сообщение на Вашем открытом ключе, который доступен всем желающим, а расшифровать это сообщение можно будет только с помощью Вашего закрытого ключа.

Теперь о том для чего и почему используются симметричные и асимметричные алгоритмы:

| Тип алгоритма | Шифрование/Расшифрование | Скорость работы | Требования к вычислительным ресурсам | Стойкость к перехвату |

|---|---|---|---|---|

| Симметричные | Один ключ для шифрования и расшифрования | Высокая | Низкие | Ключ является уязвимой точкой для перехвата. |

| Асимметричные | Два ключа (криптопара). Один ключ для шифрования, второй ключ для расшифрования. | Низкая | Высокие | Открытый ключ распространяемся всем желающим, а закрытый ключ известен только Вам. Такой подход повышает стойкость к перехвату. |

Но если нам необходимо максимально обезопасить небольшой объём информации, при этом мы не стеснены временем и вычислительными ресурсами, то мы можем использовать асимметричную криптографию.

В жизни конечно всё немножко не так, как в теории.

В жизни используется комбинация симметричных и асимметричных алгоритмов.

Например, VPN с шифрованием:

- На первом шаге используются алгоритмы с асимметричным ключом, чтобы получить симметричный ключ шифрования (алгоритм Диффи-Хелмана).

Таким образом, распространённая практика использовать симметричный ключ для быстрого шифрования большого объёма данных. При этом для обмена и передачи симметричного ключа, используются асимметричные алгоритмы шифрования.

ISSP \ Домен 06. Криптография. Часть 2

В этой части рассмотрены следующие вопросы:- Типы шифров

- Шифры подстановки

- Шифры перестановки

- Методы шифрования

- Симметричные и асимметричные алгоритмы

- Симметричная криптография

- Асимметричная криптография

- Блочные и поточные шифры

- Векторы инициализации

- Гибридные методы шифрования

Симметричные шифры делятся на два основных типа: подстановки (substitution) и перестановки (transposition, permutation). Шифры подстановки заменяют биты, символы или блоки на другие биты, символы или блоки. Шифры перестановки не меняют исходный текст, вместо этого они перемещают исходные значения внутри исходного текста – они переставляют биты, символы или блоки символов для скрытия первоначального смысла.

Шифры подстановки используют ключ, который указывает, как следует выполнять подстановку. В шифре Цезаря каждый символ заменялся символом, расположенным на три позиции дальше него в алфавите. Алгоритмом был алфавит, а ключом – инструкция «сдвигать на три символа».

Подстановка используется современными симметричными алгоритмами, но это сложно сравнить с таким простейшим методом, как шифр Цезаря. Однако шифр Цезаря является простым и наглядным примером концепции работы шифра подстановки.

В шифре перестановки значение перемешивается (scrambled) или ставится в другом порядке. Ключ определяет позицию, на которую следует переместить значение, как показано на Рисунке 6-6.

Рисунок 6-6. Шифр перестановки

Это простейший пример шифра перестановки, он показывает только способ выполнения перестановки. Если применяются сложные математические функции, перестановка может стать достаточно сложной для взлома. Современные симметричные алгоритмы используют одновременно и длинные последовательности сложных подстановок и перестановок символов шифруемого сообщения. Алгоритм содержит возможные способы для процессов подстановки и перестановки (представленные в математических формулах). Ключ является инструкциями для алгоритма, точно указывая, как должна происходить обработка и в какой последовательности. Чтобы понять связь между алгоритмом и ключом, взгляните на Рисунок 6-7. Образно говоря, алгоритм создает различные ящики, каждый из которых имеет свой (отличный от других) набор математических формул, указывающих шаги подстановки и перестановки, которые должны быть совершены над попадающими в этот ящик битами. Для шифрования сообщения, значение каждого бита должно пройти через различные ящики. Однако если каждое наше сообщение будет проходить через один и тот же набор ящиков в одинаковой последовательности, злоумышленник легко сможет провести обратный инжиниринг этого процесса, взломать шифр и получить открытый текст нашего сообщения.

Рисунок 6-7. Связь ключа и алгоритма

Чтобы помешать злоумышленнику, используется ключ, представляющий из себя набор значений, которые указывают, какие ящики должны использоваться, в какой последовательности и с какими значениями. Так, если сообщение А шифруется ключом 1, ключ требует, чтобы сообщение прошло через ящики 1, 6, 4 и 5. Когда нам нужно зашифровать сообщение В, мы используем ключ 2, который требует, чтобы сообщение прошло через ящики 8, 3, 2 и 9. Ключ добавляет случайность и секретность в процесс шифрования.

Простые шифры подстановки и перестановки уязвимы к атакам, выполняющим частотный анализ (frequency analysis). В каждом языке некоторые слова и шаблоны используются чаще, чем другие. Например, в тексте на английском языке обычно чаще используется буква «е». При выполнении частотного анализа сообщения, взломщик ищет самые часто повторяющиеся шабоны из 8 бит (составляющих символ). Если в коротком сообщении он нашел, например, 12 восьмибитных шаблонов, он может сделать вывод, что это вероятнее всего буква «е» — самая часто используемая буква в языке. Теперь взломщик может заменить эти биты на букву «е». Это даст ему опору в процессе, который позволит ему провести обратный инжиниринг и восстановить исходное сообщение.

Современные симметричные алгоритмы используют в процессе шифрования методы подстановки и перестановки, но при этом используется (должна использоваться) слишком сложная математика, чтобы позволить быть успешной такой простейшей атаке частотного анализа.

Функции генерации ключей. Для генерации сложных ключей обычно сначала создается мастер-ключ, на основе которого затем генерируются симметричные ключи. Например, если приложение отвечает за создание сеансового ключа для каждого обратившегося к нему субъекта, оно не должно просто раздавать экземпляры одного и того же ключа. Различным субъектам при каждом соединении нужны различные симметричные ключи, чтобы минимизировать продолжительность времени их использования. Даже если атакующий перехватит трафик и взломает ключ, он сможет ознакомиться с переданной информацией только в пределах соответствующего сеанса. В новом сеансе будет использоваться другой ключ. Если два или более ключей формируются на основе мастер-ключа, они называются субключами (subkey).Функции генерации ключей (KDF – key derivation function) используется для генерации ключей, состоящих из случайных значений. Различные значения могут использоваться независимо или совместно в качестве случайного ключевого материала. Созданы алгоритмы, использующие определенные хэши, пароли и/или «соль», которые много раз проходят через математические функции, указанные алгоритмом. Чем больше раз этот ключевой материал пройдет через указанные функции, тем больший уровень уверенности и безопасности сможет обеспечить криптосистема в целом.

ПРИМЕЧАНИЕ. Помните, что алгоритм остается статичным. Случайность процессов криптографии обеспечивается в основном за счет ключевого материала.

Хотя процесс шифрования состоит из множества частей, можно выделить две его основные части, которыми являются алгоритмы и ключи. Как было сказано ранее, алгоритмы, используемые в компьютерных системах, являются сложными математическими формулами, диктующими правила преобразования открытого текста в шифротекст. Ключ является строкой случайных битов, которая используется алгоритмом для добавления случайности в процесс шифрования. Чтобы два субъекта могли взаимодействовать с использованием шифрования, они должны использовать один и тот же алгоритм и, в ряде случаев, один и тот же ключ. В некоторых технологиях шифрования получатель и отправитель используют один и тот же ключ, тогда как в других технологиях они должны использовать различные, но связанные ключи для зашифрования и расшифрования информации. Следующие разделы объясняют различия двумя этими типами методов шифрования.

Криптографические алгоритмы делятся на симметричные алгоритмы, которые используют симметричные ключи (также называемые секретными ключами (secret key)), и асимметричные алгоритмы, которые используют асимметричные ключи (называемые также открытыми (public key) и закрытыми ключами (private key)).

В криптосистеме, в которой применяется симметричная криптография, отправитель и получатель используют два экземпляра одного и того же ключа для зашифрования и расшифрования информации, как показано на Рисунке 6-8. Таким образом, ключ имеет двойную функциональность и применяется как в процессе зашифрования, так и в процессе расшифрования. Симметричные ключи также называют секретными ключами, т.к. этот тип шифрования предполагает, что каждый из пользователей хранит ключ в секрете и надлежащим образом защищает его. Если атакующий получит этот ключ, он сможет расшифровать с его помощью любое перехваченное зашифрованное на нем сообщение.

Рисунок 6-8. При использовании симметричного алгоритма, отправитель и получатель используют один и тот же ключ для зашифрования и расшифрования данных

Каждой паре пользователей, для защищенного с помощью симметричной криптографии обмена данными, требуется два экземпляра одного и того же ключа. Например, если Дену и Ирине нужно обмениваться данными, им обоим нужно получить копию одного ключа. Если Ден хочет также с использованием симметричной криптографии взаимодействовать с Нормом и Дейвом, ему нужно иметь три отдельных ключа – по одному на каждого друга. Это не является большой проблемой, пока Дену не потребуется взаимодействовать с сотней других людей за несколько месяцев и сохранять историю переписки. Ведь это потребует использования соответствующего ключа для переписки с каждым конкретным получателем. В таком случае это может стать сложнейшей задачей. Если десяти людям необходимо безопасно обмениваться данными друг с другом с использованием симметричной криптографии, им потребуется 45 ключей. Если же взаимодействовать нужно ста людям, им потребуется 4950 ключей. Формула для расчета необходимого количества симметричных ключей выглядит следующим образом:

Число ключей = N(N – 1)/2, где N – число абонентов

При использовании симметричных алгоритмов отправитель и получатель используют один и тот же ключ для процессов зашифрования и расшифрования информации. Безопасность таких алгоритмов полностью зависит от того, насколько хорошо пользователи защищают ключи. В таком случае безопасность полностью зависит от персонала, который должен хранить свои ключи в секрете. Если ключ скомпрометирован, все сообщения, зашифрованные на этом ключе, могут быть расшифрованы и прочитаны злоумышленником. В действительности, это еще больше усложняется, поскольку ключи необходимо безопасно распространять и обновлять их при необходимости. Если Дену нужно взаимодействовать с Нормом впервые, Ден должен решить, каким образом безопасно передать Норму ключ. Если он сделает это небезопасно, например, просто отправив ключ по электронной почте, этот ключ может быть легко перехвачен и использован злоумышленником. Поэтому Ден должен передать ключ Норму нестандартным способом. К примеру, Ден может записать ключ на флеш-накопитель и положить его на стол Норму или отправить его Норму с доверенным курьером. Процесс распространения симметричных ключей может стать очень сложной и громоздкой задачей.

Поскольку оба пользователя используют один и тот же ключ для зашифрования и расшифрования сообщений, симметричные криптосистемы могут обеспечить конфиденциальность, но не аутентификацию или неотказуемость. Такой криптографический алгоритм не позволит доказать, кто реально отправил сообщение, т.к. оба пользователя используют один и тот же ключ.

Но если симметричные криптосистемы имеют столько недостатков и проблем, почему они используются почти повсеместно? Потому что они обеспечивают очень высокую скорость обработки данных и их очень трудно взломать. Симметричные алгоритмы гораздо быстрее асимметричных. Они могут сравнительно быстро зашифровывать и расшифровывать большие объемы данных. Кроме того, данные, зашифрованные симметричным алгоритмом с использованием длинного ключа, очень сложно вскрыть.

Следующий список описывает сильные и слабые стороны криптосистем с симметричными ключами:

Сильные стороны:

- Гораздо быстрее асимметричных систем

- При использовании длинного ключа сложно взломать

- Требует безопасного механизма передачи ключей

- Каждой паре пользователей нужен уникальный ключ; по мере увеличении количества пользователей, возрастающее число ключей может сделать управление ими просто нереальной задачей

- Обеспечивает конфиденциальность, но не обеспечивает аутентификацию или неотказуемость

Ссылки по теме:

В криптографии с симметричными ключами для зашифрования и расшифрования используется один и тот же секретный ключ, тогда как в системах с открытыми ключами для этих целей используются различные (асимметричные) ключи. При этом два отличающихся асимметричных ключа связаны между собой математически. Если сообщение зашифровано одним ключом, для его расшифрования требуется другой ключ.

В системах с открытыми ключами, создается пара ключей, один из которых является закрытым, другой – открытым. Открытый ключ (public key) может быть известен всем, а закрытый ключ (private key) должен знать только его владелец. Часто открытые ключи хранятся в каталогах и базах данных адресов электронной почты, общедоступных всем желающим использовать эти ключи для зашифрования и расшифрования данных при взаимодействии с отдельными людьми. Рисунок 6-9 иллюстрирует использование отличающихся асимметричных ключей.

Открытый и закрытый ключи асимметричной криптосистемы математически связаны, однако наличие у кого-то открытого ключа другого человека не позволяет узнать соответствующий ему закрытый ключ. Таким образом, если злоумышленник получит копию открытого ключа Боба, это вовсе не значит, что он с помощью какого-то математического волшебства сможет получить соответствующий ему закрытый ключ Боба. Однако, если кто-то получит закрытый ключ Боба, возникнет большая проблема. Поэтому никто кроме владельца не должен иметь доступа к закрытому ключу.

Рисунок 6-9. Асимметричная криптосистема

Если Боб зашифровал данные на своем закрытом ключе, получателю потребуется открытый ключ Боба, чтобы расшифровать их. Получатель может не только расшифровать сообщение Боба, но и ответить Бобу зашифрованным сообщением. Для этого ему нужно зашифровать свой ответ на открытом ключе Боба, тогда Боб сможет расшифровать этот ответ с помощью своего закрытого ключа. При использовании асимметричного алгоритма, невозможно зашифровывать и расшифровывать сообщение одним и тем же ключом, эти ключи, хотя и связаны математически, они не совпадают (в отличие от симметричных алгоритмов). Боб может зашифровать данные на своем закрытом ключе, тогда получатель сможет расшифровать их на открытом ключе Боба. Расшифровывая сообщение на открытом ключе Боба, получатель может быть уверен, что сообщение действительно исходит от Боба, ведь сообщение может быть расшифровано на открытом ключе Боба только в том случае, если оно было зашифровано на соответствующем закрытом ключе Боба. Это обеспечивает возможность аутентификации, т.к. Боб является (предположительно) единственным, кто имеет этот закрытый ключ. Если получатель хочет быть уверен, что единственным, кто сможет прочитать его ответ, будет Боб, он должен зашифровать свое сообщение Бобу на его открытом ключе. Тогда только Боб сможет расшифровать это сообщение, поскольку только у него есть необходимый для этого закрытый ключ.

Кроме того, получатель может решить зашифровать данных на своем закрытом ключе, а не на открытом ключе Боба. Что это ему даст? Аутентификацию. Боб будет знать, что сообщение пришло от него и не могло придти ни от кого другого. Если он зашифровывает данные на открытом ключе Боба, это не обеспечит аутентификацию, т.к. кто угодно может получить открытый ключ Боба. Если он использует свой закрытый ключ для зашифрования данных, тогда Боб может быть уверен, что сообщение исходит именно от него. Симметричные ключи не обеспечивают аутентификацию, т.к. обе стороны используют один и тот же ключ, что не может гарантировать, что сообщение исходит от конкретного человека.

Если отправителю в большей степени важна конфиденциальность передаваемой информации, ему следует зашифровать свое сообщение на открытом ключе получателя. Это называют безопасным форматом сообщения (secure message format), поскольку только человек, имеющий соответствующий закрытый ключ, сможет расшифровать это сообщение.

Если же отправителю в большей степени важна аутентификация, ему следует зашифровывать передаваемые данные на своем закрытом ключе. Это позволит получателю быть уверенным в том, что зашифровал данные именно тот человек, который имеет соответствующий закрытый ключ. Если отправитель шифрует данные на открытом ключе получателя, это не обеспечивает возможность аутентификации, т.к. открытый ключ доступен всем.

Шифрование данных на закрытом ключе отправителя называют открытым форматом сообщения (open message format), т.к. любой человек может расшифровать эти данные с помощью общедоступного открытого ключа отправителя. Конфиденциальность при этом не обеспечивается.

Оба ключа, как закрытый, так и открытый, могут использоваться и для зашифрования, и для расшифрования данных. Не подумайте, что открытый ключ нужен только для зашифрования, а закрытый – только для расшифрования. При этом следует понимать, что если данные зашифрованы на закрытом ключе, они не могут быть расшифрованы на нем же. Зашифрованные на закрытом ключе данные могут быть расшифрованы на соответствующем ему открытом ключе. И наоборот.

Асимметричный алгоритм работает медленнее, чем симметричный алгоритм, т.к. симметричные алгоритмы выполняют относительно простые математические функции над битами в процессах зашифрования и расшифрования. Они заменяют и перемешивают (перемещают) биты, что не очень сложно и не сильно загружает процессор. Причина их устойчивости к взлому заключается в том, что они выполняют эти функции много раз. Таким образом, в симметричных алгоритмах набор битов проходит более длинную серию замен и перестановок.

Асимметричные алгоритмы медленнее симметричных алгоритмов, т.к. они используют гораздо более сложную математику для выполнения своих функций, что требует больше процессорного времени. Однако асимметричные алгоритмы могут обеспечить аутентификацию и неотказуемость в зависимости от используемого алгоритма. Кроме того, асимметричные системы позволяют использовать более простой и управляемый процесс распространения ключей, по сравнению с симметричными системами и не имеют проблем с масштабируемостью, которые есть у симметричных систем. Причина этих различий в том, что при использовании асимметричных систем вы можете отправлять свой открытый ключ всем людям, с которыми вы хотите взаимодействовать, а не использовать для каждого из них отдельный секретный ключ. Далее, в разделе «Гибридные методы шифрования» в этом Домене мы рассмотрим, как эти две системы могут использоваться совместно для получения наилучшего результата.

ПРИМЕЧАНИЕ. Криптография с открытым ключом – это асимметричная криптография. Эти термины взаимозаменяемы.

Ниже указаны сильные и слабые стороны алгоритмов с асимметричными ключами:

Сильные стороны

- Лучше процесс распространения ключей, чем в симметричных системах

- Лучше масштабируемость, чем в симметричных системах

- Могут обеспечить аутентификацию и неотказуемость

- Работают гораздо медленнее симметричных систем

- Выполняют сложные математические преобразования

Эти алгоритмы мы рассмотрим далее в этом Домене, в разделе «Типы асимметричных систем».

В Таблице 6-1 приведено краткое резюме основных отличий между симметричными и асимметричными системами.

Таблица 6-1. Различия между симметричными и асимметричными системами

ПРИМЕЧАНИЕ. Цифровые подписи будут рассмотрены позднее в разделе «Цифровые подписи».Ссылки по теме:

Существует два основных типа симметричных алгоритмов: блочные шифры, которые работают с блоками битов, и потоковые шифры, которые обрабатывают по одному биту за раз.

Если для зашифрования и расшифрования данных используется блочный шифр, сообщение делится на блоки битов. Затем эти блоки передаются на обработку математическим функциям, по одному блоку за раз. Представьте, что вам нужно зашифровать сообщение для мамы с помощью блочного шифра, который работает с блоками по 64 бита. Длина вашего сообщения составляет 640 бит, поэтому оно делится на 10 отдельных блоков по 64 бита. Каждый блок последовательно передается на вход математической функции. Этот процесс продолжается до тех пор, пока каждый блок не будет преобразован в шифротекст. После этого вы отправляете зашифрованное сообщение вашей маме. Она использует такой же блочный шифр и тот же ключ. Эти 10 блоков шифротекста последовательно передаются в алгоритм в обратной последовательности до тех пор, пока не будет получен исходный открытый текст.

Для обеспечения стойкости шифра, в нем должны в достаточной степени использоваться два основных метода: перемешивание (confusion) и рассеивание (diffusion). Перемешивание обычно выполняется с помощью подстановки, тогда как рассеивание – с помощью перестановки. Чтобы шифр был действительно стойким, он должен использовать оба эти метода, чтобы сделать процесс обратного инжиниринга практически невозможным. На уровень перемешивания и рассеивания указывают случайность значения ключа и сложность применяемых математических функций.

В алгоритмах рассеивание может происходить как на уровне отдельных битов в блоках, так и на уровне самих блоков. Перемешивание выполняется с помощью сложных функций подстановки, чтобы злоумышленник не мог понять, каким образом заменялись исходные значения и получить оригинальный открытый текст. Представьте, что у меня есть 500 деревянных блоков, на каждый их которых нанесена буква. Я выстраиваю их в линию, чтобы составить из них сообщение (открытый текст). Затем я заменяю 300 из этих блоков блоками из другого набора (перемешивание путем подстановки). Затем я переставляю все эти блоки (рассеивание посредством перемешивания) и оставляю эту кучу. Чтобы вы смогли восстановить мое исходное предложение, вам нужно заменить блоки правильными и расставить их в правильной последовательности. Удачи!

Перемешивание выполняется для создания взаимосвязи между ключом и получаемым в результате шифротекстом. Эта взаимосвязь должна быть максимально сложной, чтобы невозможно было вскрыть ключ на основе анализа шифротекста. Каждое значение в шифротексте должно зависеть от нескольких частей ключа, но для наблюдателя эта связь между значениями ключа и значениями шифротекста должна выглядеть полностью случайной.

Рассеивание, с другой стороны, означает, что один бит открытого текста оказывает влияние на несколько бит шифротекста. Замена значения в открытом тексте должна приводить к замене нескольких значений в шифротексте, а не одного. Фактически, в действительно стойком блочном шифре, при замене одного бита в открытом тексте, должны изменяться около 50% битов в шифротексте. Т.е. при изменении всего одного бита в открытом тексте, изменится около половины шифротекста.

Блочные шифры в своих методах работы используют и перемешивание, и рассеивание. На Рисунке 6-10 показан концептуальный пример простого блочного шифра. Ему передано для обработки четыре блока длиной по четыре бита каждый. Рассматриваемый блочный алгоритм имеет два уровня четырехбитных боксов замещения, называемых S-боксами. Каждый S-бокс содержит таблицы подстановки, используемые алгоритмом в качестве инструкций по шифрованию битов.

Рисунок 6-10. Сообщение разделяется на блоки битов, над которыми выполняются функции замещения и рассеивание

Ключ указывает (см. Рисунок 6-10), какие должны использоваться S-боксы в процесе перемешивания исходного сообщения из читаемого открытого текста в нечитаемый шифротекст. Каждый S-бокс содержит различные методы подстановки и перестановки, которые могут быть выполнены над каждым блоком. Это очень простой пример. В реальности большинство блочных шифров работает с блоками размером по 32, 64 или 128 бит и может использовать гораздо больше S-боксов.

Как было сказано ранее, блочные шифры выполняют математические функции над блоками битов. В отличие от них, поточные шифры (stream cipher) не делят сообщение на блоки. Они обрабатывют сообщение, как поток битов, и выполняют математические функции над каждым битом отдельно.

При использовании поточного шифра, в процессе шифрования каждый бит открытого текста преобразуется в бит шифротекста. Поточные шифры используют генератор ключевого потока, который производит поток битов, объединяемых с помощью операции XOR с битами открытого текста, с целью получения шифротекста. Это показано на Рисунке 6-11.

Рисунок 6-11. В поточном шифре биты, сгенерированные генератором ключевого потока, объединяются посредством XOR с битами открытого текста сообщения

ПРИМЕЧАНИЕ. Этот процесс очень похож на использование одноразовых шифровальных блокнотов, описанных ранее. Отдельные биты в одноразовом блокноте используются для шифрования отдельных битов сообщения с помощью операции XOR, а в поточном алгоритме отдельные биты создаются генератором ключевого потока, также используемым для шифрования битов сообщения с использованием операции XOR.

Если криптосистема зависит только от симметричного поточного алгоритма, атакующий может получить копию открытого текста и результирующий шифротекст, объединить их вместе с помощью операции XOR и получить в результате использованный ключевой поток, которым он может воспользоваться в дальнейшем для расшифрования других сообщений. Поэтому умные люди решили вставлять ключ в этот поток.

В блочных шифрах ключ определяет, какие функции применяются к открытому тексту и в каком порядке. Ключ обеспечивает случайность процесса шифрования. Как было сказано ранее, большинство алгоритмов шифрования является открытыми, поэтому люди знают, как они работают. Секретом является только ключ. В поточных шифрах случайность также обеспечивается с помощью ключа, делая максимально случайным поток битов, с которыми объединяется открытый текст. Эта концепция показана на Рисунке 6-12. Как вы можете увидеть на этом рисунке, и отправитель, и получатель должны иметь один и тот же ключ для генерации одинакового ключевого потока, чтобы иметь возможность правильно зашифровывать и расшифровывать информацию.

Рисунок 6-12. Отправитель и получатель должны иметь один и тот же ключ для генерации одинакового ключевого потока

Векторы инициализации (IV – Initialization vectors) – это случайные значения, которые используются алгоритмом для обеспечения отсутствия шаблонов в процессе шифрования. Они используются совместно с ключами и их не нужно шифровать при отправке получателю. Если вектор инициализации не используется, два одинаковых открытых текста, зашифрованные на одном и том же ключе, дадут в результате один и тот же шифротекст. Такой шаблон существенно упростит задачу атакующего по взлому метода шифрования и вскрытию ключа. Если в вашем сообщении есть повторяющаяся часть (фраза или слово), вам нужно убедиться, что при шифровании каждой повторяющейся части открытого текста сообщения, создается различный шифротекст, т.е. не будет создаваться шаблон. Именно для обеспечения большей случайности в процессе шифрования и используется вектор инициализации совместно с ключом.

Стойкие и эффективные поточные шифры имеют следующие характеристики:

- Длинные периоды неповторяющихся шаблонов в значениях ключевого потока. Биты, генерируемые ключевым потоком должны быть случайны.

- Статистически непредсказуемый ключевой поток. Биты, получаемые на выходе генератора ключевого потока, не должны быть предсказуемы.

- Ключевой поток не имеет линейной связи с ключом. Если кто-то получил значения ключевого потока, это не должно привести к получению им значения ключа.

- Статистически равномерный ключевой поток (примерно равное количество нулей и единиц). В ключевом потоке не должны преобладать нули или единицы.

ПРИМЕЧАНИЕ. Конечно, существуют и блочные шифры, реализованные на аппаратном уровне, и поточные шифры, работающие на программном уровне. Указанное выше утверждение просто является «лучшей практикой», рекомендациями по разработке и внедрению.

Поточные шифры и Одноразовые шифровальные блокноты. Поточные шифры обеспечивают тот же тип защиты, что и одноразовые шифровальные блокноты, поэтому они работают похожим образом. Поточные шифры в действительности не могут обеспечить такой же уровень защиты, как одноразовые шифровальные блокноты, т.к. они реализуются в виде программного обеспечения и автоматизированных средств. Однако за счет этого поточные шифры более практичны.

Ранее мы рассмотрели симметричные и асимметричные алгоритмы и отметили, что симметричные алгоритмы работают быстро, но имеют некоторые недостатки (плохая масштабируемость, сложное управление ключами, обеспечение только конфиденциальности), а асимметричные алгоритмы не имеют этих недостатков, но они очень медленные. Теперь рассмотрим гибридные системы, которые используют одновременно симметричные и ассиметричные методы шифрования.

Совместное использование асимметричных и симметричных алгоритмов

Криптография с открытым ключом использует два ключа (открытый и закрытый), сгенерированные асимметричным алгоритмом, она применяется для защиты ключей шифрования и их распространения. Секретный ключ генерируется симметричным алгоритмом и используется для основного процесса шифрования. В этом и заключается гибридное использование двух различных алгоритмов: симметричного и асимметричного. Каждый алгоритм имеет свои преимущества и недостатки, а их совместное использование позволяет взять лучшее от каждого из них.

В гибридном подходе две эти технологии дополняют друг друга, каждая выполняет свои функции. Симметричный алгоритм создает ключи, используемые для шифрования основного объема данных, а асимметричный алгоритм создает ключи, используемые для автоматизированного распространения симметричных ключей.

Симметричный ключ используется для шифрования отправляемых вами сообщений. Когда ваш друг получает зашифрованное вами сообщение, ему нужно расшифровать его, для чего ему требуется симметричный ключ, на котором зашифровано ваше сообщение. Но вы не хотите отправлять этот ключ незащищенным образом, т.к. сообщение может быть перехвачено и незащищенный ключ может быть извлечен из него злоумышленником для последующего использования в целях расшифрования и ознакомления с вашими сообщениями. Не следует использовать для шифрования сообщений симметричный ключ, если для него не обеспечена надлежащая защита. Для обеспечения защиты симметричного ключа можно использовать асимметричный алгоритм, с помощью которого он может быть зашифрован (см. Рисунок 6-13). Но зачем нам использовать симметричный ключ для шифрования сообщений, а асимметричный ключ для шифрования симметричного ключа? Как было сказано ранее, асимметричный алгоритм работает медленно, т.к. он использует более сложную математику. А поскольку ваше сообщение, скорее всего, будет длиннее ключа, для его шифрования разумнее использовать более быстрый алгоритм (симметричный), а для шифрования ключа подойдет медленный (асимметричный), но обеспечивающий дополнительные сервисы безопасности.

Рисунок 6-13. В гибридной системе асимметричный ключ используется для шифрования симметричного ключа, а симметричный ключ используется для шифрования сообщений

Как это работает в реальности? Предположим, что Билл отправляет Полу сообщение и хочет, чтобы только Пол мог прочитать его. Билл зашифровывает сообщение на секретом ключе, теперь он имеет шифротекст и симметричный ключ. Ключ должен быть защищен, поэтому Билл зашифровывает симметричный ключ на асимметричном ключе. Асимметричные алгоритмы используют закрытый и открытый ключи, поэтому Билл зашифровывает симметричный ключ на открытом ключе Пола. Теперь у Билла есть шифротекст сообщения и шифротекст симметричного ключа. Почему Билл зашифровал симметричный ключ на открытом ключе Пола, а не на своем закрытом ключе? Если бы Билл зашифровал его на собственном закрытом ключе, кто угодно мог бы расшифровать его на открытом ключе Билла и получить симметричный ключ. Однако Биллу не нужно, чтобы любой, имеющий его открытый ключ, мог читать его сообщения Полу. Биллу нужно, чтобы такая возможность была только у Пола. Итак, Билл зашифровал симметричный ключ на открытом ключе Пола. Если Пол хорошо защищал свой закрытый ключ, только он один сможет прочитать сообщение Билла.

Пол получает сообщение Билла и использует свой закрытый ключ, чтобы расшифровать симметричный ключ. Затем Пол использует симметричный ключ, чтобы расшифровать сообщение. Теперь Пол может прочитать важное и конфиденциальное сообщение от Билла.

Когда мы говорим, что Билл использует ключ для зашифрования сообщения, а Пол использует тот же ключ для расшифрования, это не значит, что они выполняют все эти операции вручную. Современное программное обеспечение делает все это за нас, не требуя от нас особых знаний для его использования.

Здесь все достаточно просто, вам нужно запомнить следующие аспекты:

- Асимметричный алгоритм выполняет зашифрование и расшифрование, используя закрытый и открытый ключи, которые математически связаны между собой.

- Симметричный алгоритм выполняет зашифрование и расшифрование с использованием общего секретного ключа.

- Симметричный (секретный) ключ используется для шифрования реальных сообщений.

- Открытый ключ используются для зашифрования симметричного ключа с целью его безопасной передачи.

- Секретный ключ – это то же самое, что симметричный ключ.

- Асимметричный ключ может быть закрытым или открытым.

Сеансовый ключ (session key) – это симметричный ключ, используемый для шифрования сообщений, которыми обмениваются два пользователя. Сеансовый ключ ничем не отличается от симметричного ключа, описанного ранее, но он действителен только в рамках одного коммуникационного сеанса между пользователями.

Если у Тани есть симметричный ключ, который она постоянно использует для шифрования сообщений между ней и Лансом, этот симметричный ключ не нужно перегенерировать или изменять. Они просто используют один и тот же ключ каждый раз при взаимодействии с использованием шифрования. Однако длительное повторное использование одного и того же ключа повышает вероятность его перехвата и компрометации безопаных коммуникаций. Чтобы избежать этого, следует генерировать новый симметричный ключ каждый раз, когда Тане и Лансу нужно взаимодействовать, и использовать его лишь на протяжении одного сеанса связи, а затем уничтожать (см. Рисунок 6-14). Даже если им потребуется снова взаимодействовать всего через час, будет сгенерирован новый сеансовый ключ.

Рисунок 6-14. Сеансовый ключ генерируется для каждого сеанса взаимодействия пользователей и действует только в рамках этого сеанса

Цифровые конверты. При первом знакомстве людей с вопросами криптографии, совместное использование симметричных и асимметричных алгоритмов может вызвать непонимание. Однако эти концепции очень важно понять, поскольку они действительно являются ядром, фундаментальными концепциями криптографии. Этот процесс используется не только в почтовом клиенте или в нескольких продуктах, он определяет весть порядок обработки данных и симметричных ключей при их передаче.

Совместное использование этих двух технологий называется гибридным подходом, но у него есть и более общее название – цифровой конверт (digital envelope).

Сеансовый ключ обеспечивает более высокий уровень защиты, по сравнению со статичным симметричным ключом, т.к. он действителен только на один сеанс связи между двумя компьютерами. Если атакующий сможет перехватить сеансовый ключ, он сможет использовать его для несанкционированного доступа к передаваемой информации только в течение небольшого периода времени.

Если двум компьютерам нужно взаимодействовать с применением шифрования, сначала они должны пройти процесс «рукопожатия», в рамках которого они договариваются об алгоритме шифрования, который будет использоваться для передачи сеансового ключа, предназначенного для дальнейшего шифрования данных в процессе взаимодействия компьютеров. По сути, два компьютера устанавливают виртуальное соединение друг с другом, которое называют сеансом. После завершения сеанса, каждый компьютер уничтожает любые структуры данных, созданные для этого сеанса, освобождает ресурсы и, в том числе, уничтожает использованный сеансовый ключ. Эти вещи операционная система и приложения выполняют в фоновом режиме и пользователю не нужно заботиться об этом. Однако специалист по безопасности должен понимать различия между типами ключей и связанные с ними вопросы.

ПРИМЕЧАНИЕ. Закрытые и симметричные ключи не должны храниться и/или передаваться в виде открытого текста. Хотя это кажется очевидным, уже множество программных продуктов было скомпрометировано именно по этой причине.

Проблемы беспроводной безопасности. Мы рассматривали различные стандарты 802.11 и протокол WEP в Домене 05. Среди обширного списка проблем WEP, есть проблема, связанная с шифрованием данных. Если для шифрования беспроводного трафика используется только WEP, в таком случае в большинстве реализаций используется только один статистический симметричный ключ для шифрования пакетов. Одним из изменений и преимуществ стандарта 802.11i является то, что он обеспечивает шифрование каждого пакета уникальным сеансовым ключом.

Как использовать симметрию и асимметрию в дизайне лендингов

Успешные графические дизайнеры знают, что искусство визуального баланса — это ключ к эффективной коммуникации. Когда ваши лендинги станет отличать сбалансированность — это касается как симметричного, так и асимметричного дизайна, — они достигнут большей гармонии, и вашей аудитории не нужно будет тратить много энергии, чтобы извлечь из них информацию.

Понимать симметрию и асимметрию несложно, но реализовать эти принципы поначалу может быть трудно. Чтобы вам стало все кристально ясно, рассмотрим несколько показательных примеров.

Содержание статьи

Что такое визуальный баланс? И что такое симметрия?

Симметричный баланс

Асимметричный баланс

Радиальный баланс

Мозаичный баланс

Различные типы симметрии и асимметрии

Зеркальная симметрия

Трансляционная симметрия

Скользящая зеркальная симметрия

Асимметрия

Понимание баланса для создания лучших проектов

Что такое визуальный баланс? И что такое симметрия?

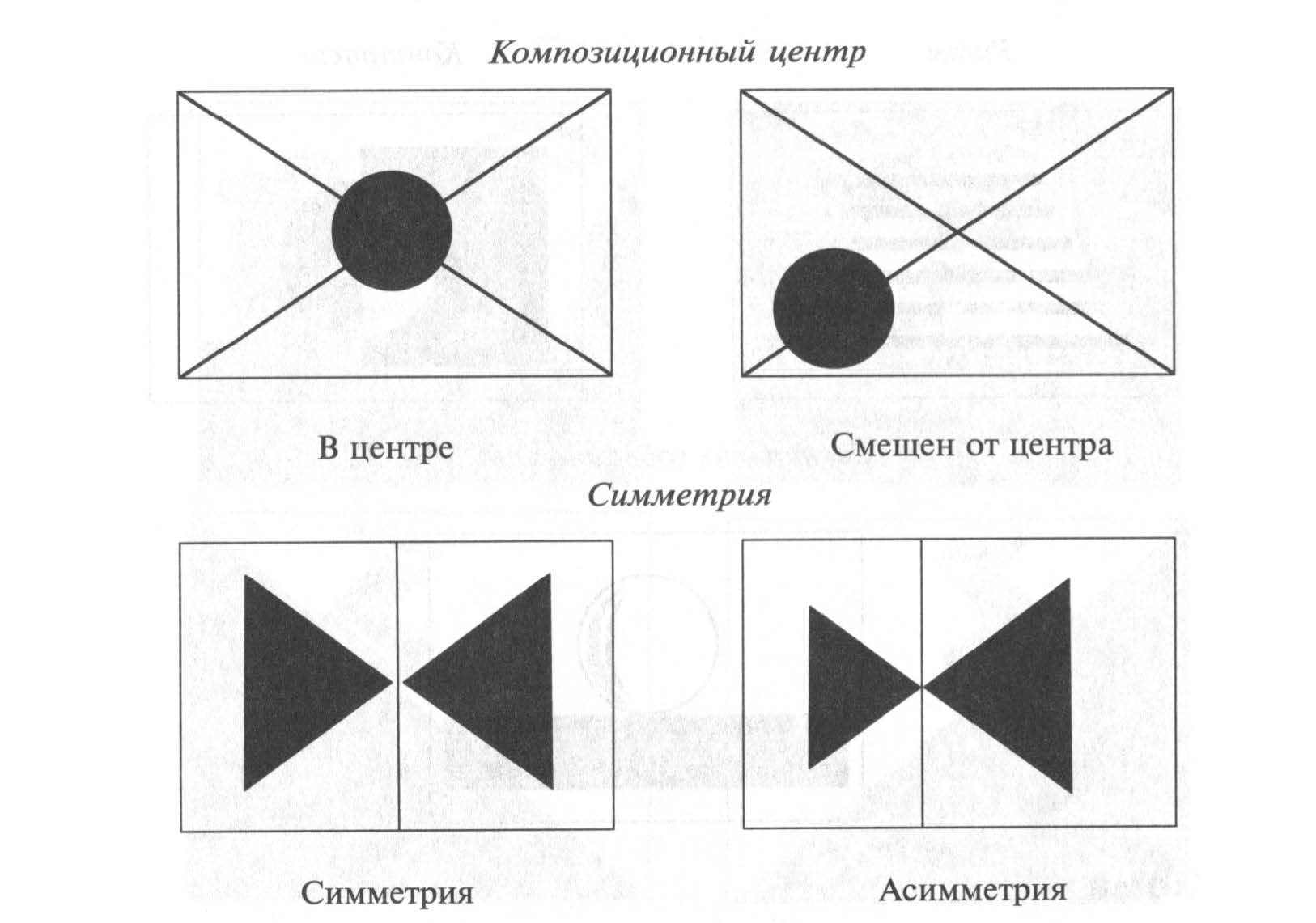

Симметрия и баланс связаны между собой. Но это не совсем одно и то же. Сравним определения:

- Симметрия — это визуальное качество, при котором части изображения повторяются по оси, в определенном направлении или вокруг центра.

- Асимметрия, с другой стороны, относится ко всему, что не является симметричным.

- Баланс — это визуальный принцип, помогающий дизайну выглядеть одинаково взвешенным по всей композиции.

Баланс измеряет визуальный вес композиции, в свою очередь влияющий на то, насколько каждый элемент привлекает внимание вашей аудитории.

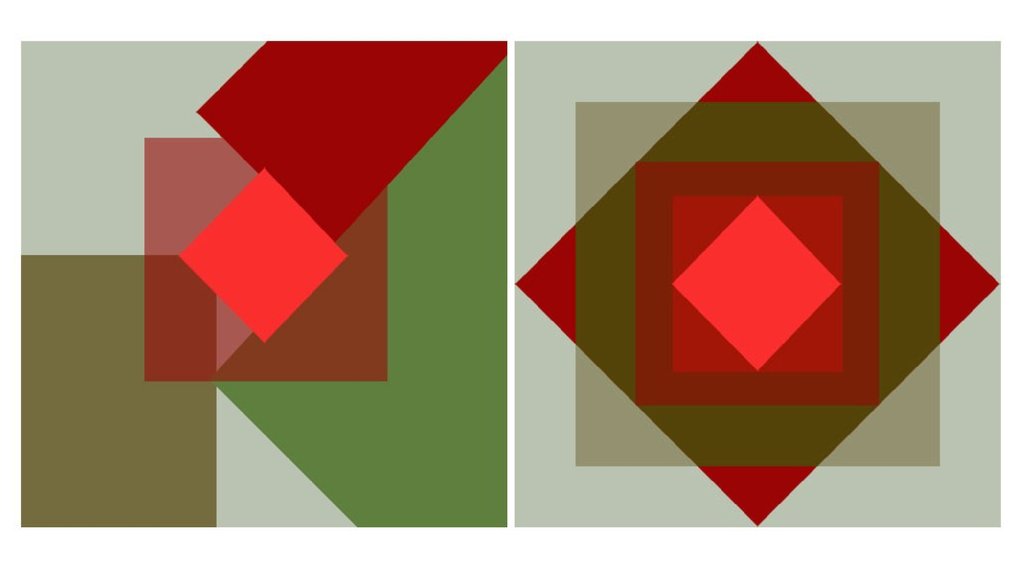

Симметричный баланс

Симметричный баланс возникает, когда ваша композиция имеет одинаковый визуальный вес на каждой стороне оси. Представьте себе идеальные зеркальные изображения, смотрящие друг на друга относительно центральной оси.

Симметричный логотип от Starbucks

Пример симметрии на лендинге

Этот тип баланса способствуют изящности и простоте. На него приятно смотреть, но есть минус — это предсказуемо.

Асимметричный баланс

Композиция, характеризующаяся неравным весом с обеих сторон, имеет асимметричный баланс.

Ассиметричный логотип от Steam

Эта визуальная техника имеет основной акцент с одной стороны и несколько менее значимых акцентов с другой. Смотрится визуально интереснее, чем его симметричный аналог.

Пример асимметрии на лендинге

Радиальный баланс

Когда визуальные элементы исходят из общей центральной точки, это называется радиальным балансом. Представьте лучи солнечного света, идущие от солнца.

Радиальный логотип от Umbrella Corporation

Пример радиального баланса на лендинге

Мозаичный баланс

Мозаичный баланс можно определить как организованный хаос. Для кого-то это покажется шумом, но на самом деле баланс здесь создается благодаря отсутствию четкого фокуса.

Мозаичный логотип от Windows

Пример мозаичного баланса на лендинге

Каждый элемент имеет общий акцент, при этом ни один элемент не доминирует в композиции.

Читайте также: Все, что вам нужно знать, о принципах и типах дизайнаРазличные типы симметрии и асимметрии

Баланс — это ключ к отличному дизайну, а симметрия — один из инструментов для достижения баланса. Вкратце расскажем о четырех типах симметрии.

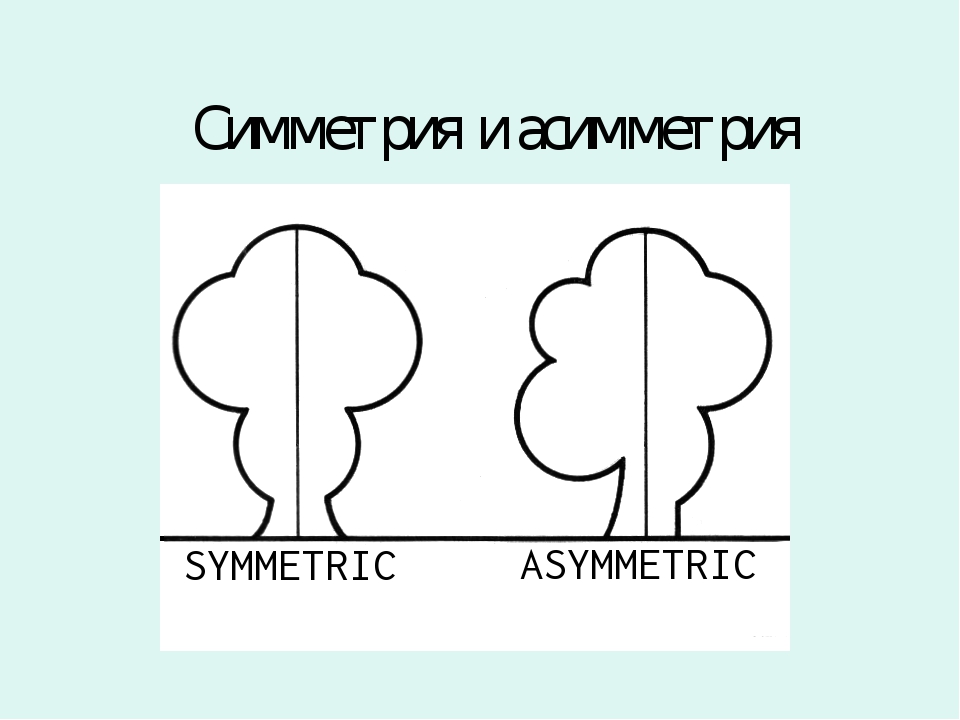

Зеркальная симметрия

Представьте, что вы взяли яблоко и разрезали его пополам. Обе стороны являются зеркальным отражение друг друга относительно центральной линии, и это и есть зеркальная (двусторонняя) симметрия.

Метод используется вертикально, горизонтально или по диагонали.

Зеркальная симметрия может быть идеальной симметрией, тогда обе стороны изображения будут идентичны. В природе, однако, ничто не является безупречно симметричным, поэтому зачастую на каждой стороне появляются тонкие различия — так же как в двух половинках человеческого лица.

Трансляционная симметрия

Когда визуальные элементы повторяются в пространстве, мы имеем дело с трансляционной симметрией (симметрией переноса). Повторение форм может происходить на протяжении любой длины и в любом направлении.

Вращательная симметрия

Представьте себе движущиеся колеса автомобиля или вращающиеся лопасти ветряной мельницы, и вы получите симметрию вращения.

Этот метод, также известный как радиальная симметрия, подразумевает вращение визуальных элементов вокруг центра под любым углом. Этот тип симметрии идеально подходит для передачи ощущения движения, динамического действия или скорости.

Скользящая зеркальная симметрия

Мы все видели шаги на песке или снегу. По сути, каждый след является отражением следа противоположной ноги, но из-за движения изображения следов не выровнены относительно друг друга.

Скользящая зеркальная симметрия представляет собой игру с обычной зеркальной симметрией, но она включает в себя изменение положения каждого зеркального изображения. Как и вращательная симметрия, она также передает ощущение движения вперед.

Асимметрия

Если композиция не вписывается в вышеуказанные рамки, она, вероятно, является асимметричной.

Асимметрия бросает вызов вам как дизайнеру и одновременно помогает вам. Сбалансированный, симметричный дизайн, как правило, более вовлекающий, так как наши глаза считают его более интересным и привлекательным.

Для того чтобы добиться баланса с асимметричными визуальными элементами, придется попотеть, зато у вас появится свобода экспериментов со схемами и формами, что недоступно симметрии.

Читайте также: Тренды веб-дизайна, о которых важно знать в 2019Понимание баланса для создания лучших проектов

Знание того, как правильно использовать симметрию и асимметрию на посадочной странице, является ключом к передаче вашего оффера с помощью графического дизайна. Используя принцип хорошего баланса, вы превратите обычные проекты в нечто захватывающее и запоминающееся.

Высоких вам конверсий!

По материалам: 99designs.com

22-04-2019

Достоинства и недостатки симметричного и асимметричного методов шифрования

Достоинства и недостатки симметричного и асимметричного методов шифрования

На сегодняшний день в сфере ИБ широко представлены системы как с симметричным шифрованием, так и с асимметричным. Каждый из алгоритмов имеет свои преимущества и недостатки, о которых нельзя не сказать.

Основной недостаток симметричного шифрования заключается в необходимости публичной передачи ключей – «из рук в руки». На этот недостаток нельзя не обратить внимание, так как при такой системе становится практически невозможным использование симметричного шифрования с неограниченным количеством участников. В остальном же алгоритм симметричного шифрования можно считать достаточно проработанным и эффективным, с минимальным количеством недостатков, особенно на фоне асимметричного шифрования. Недостатки последнего не столь значительны, чтобы говорить о том, что алгоритм чем-то плох, но тем не менее.

Первый недостаток ассиметричного шифрования заключается в низкой скорости выполнения операций зашифровки и расшифровки, что обусловлено необходимостью обработки ресурсоемких операций. Как следствие, требования к аппаратной составляющей такой системы часто бывают неприемлемы.

Другой недостаток – уже чисто теоретический, и заключается он в том, что математически криптостойкость алгоритмов асимметричного шифрования пока еще не доказана.

Дополнительные проблемы возникают и при защите открытых ключей от подмены, ведь достаточно просто подменить открытый ключ легального пользователя, чтобы впоследствии легко расшифровать его своим секретным ключом.

Какими бы недостатками и преимуществами ни обладало ассиметричное и симметричное шифрование, необходимо отметить лишь то, что наиболее совершенные решения– это те, которые удачно сочетают в себе алгоритмы обоих видов шифрования.

Симметричная и асимметричная федерация

Понятие и сущность симметричной федерации

Симметричная федерация является федерацией, которая охарактеризована субъектным равноправием.

Определение 1

Симметричной считается федерация, в базис устройства которой проложена полная равноправность субъектов федерации, являющихся однородными по природе и равными по статусу.

Субъекты этой федерации обладают одинаковым названием, к примеру, республики, земли, одинаковой системой органов власти государства, не имеют отличий какими-то особенностями юридического статуса.

Замечание 1

Наблюдается тенденция эволюционирования классических симметричных федераций в асимметричные или же симметричные с ассиметричными чертами. Примером последнего рода образований являются такие федерации как Германия и США.

Предполагается, что провозгласившая себя по Конституции 1994 г. полностью симметричной федерацией Эфиопия в этом виде может существовать только непродолжительный период времени.

Большая часть федеративных государств современного времени представлены симметричными федерациями с вхождением элементов асимметрии. Такими считают федерации, в которых весь их субъектный состав признан однородным по статусу и природе. В это же время конституции подобных федераций допускают некие исключения из общих правил, которые не касаются отличий государственного устройства.

Симметричными федерациями традиционно считаются:

- Германия;

- Австрия;

- США.

Понятие и сущность асимметричной федерации

Определение 2

Асимметричная федерация представлена федерацией, характеризующаяся субъектной разностатусностью.

Асимметричными федерациями традиционно принято считать:

- Танзания;

- Индия;

- Канада;

- Бразилия.

Многие считают асимметричной федерацией Россию, но в тексте её Конституции прописано обратное.

Замечание 2

Де-факто Россия является федерацией с многоуровневой симметрией федеративного устройства. На каждом ее уровня, то есть на уровне республики, области, края, автономного округа, субъекты федерации при одинаковых особенностях правового статуса являются равными меж собой. Но все же некоторых элемент асимметрии в России присутствует.

Попытки преодоления асимметричности РФ

Российская Федерация в настоящий временной период де-факто представляется асимметричной федерацией, но по Конституции РФ, все субъекты являются равнозначными. В неё вошли как края, области и города федерального значения, не обладающие национальным статусом, так и автономные округа и национальные республики. В декабре 1990 года председатель Верховного Совета РСФСР Борис Ельцин выступал с инициативой соединения краёв, областей и городов федерального подчинения в Русскую республику. Но такое предложение не встретило последующего развития.

С 1995 года губернаторы областей и краев получили равноправие с президентами республик — их тоже начали не назначать, а выбирать. В 2004—2012 годы губернаторы и президенты республик выбирались лишь законодательным собранием субъекта по представлению президента РФ. С 2012 года возвращаются выборы глав субъектов федерации. Притом сохранилась возможность назначения глав субъекта федерации региональным законодательным собранием.

Особенности симметричных и ассиметричных федераций

На современном временном этапе в практике мирового масштаба наиболее значимым представляется конкретно вопрос по разделению типов федерации на симметричные и асимметричные. Изначально важно отметить, что ни одна федерация в собственном конституционном статусе не признает асимметрию конституционного статуса федеративных субъектов.

В практике федерализма на мировом масштабе не существовало ни единого случая, чтобы федеративная конституция не установила критерии равноправности федеративных субъектов, то есть равенства в конституционном статусе образующих субъектов. Но конституционный статус равноправия субъектов федерации нельзя смешать с каким-либо объемом субъектных полномочий.

В связи с экономическим положением, природными ресурсами и транспортно-энергетическими магистралями, объемом производства и т. д., одна часть субъектов федерации обладает объективной связью с более широким спектром деятельности и реализацией функций, которые требуют большего объема полномочий, чем у иных. Но более широкий или менее широкий круг полномочий имеет объективную связь не с конституционным равноправным статусом федеративного субъекта, а с наиболее объемным или менее объемным кругом деятельности органов государства и органов МСУ этого федеративного субъекта. Эта «асимметричность» полномочий не может осуществлять доминирование над «симметричностью» конституционного статуса федеративных субъектов, не нарушая их конституционное равноправие в образе основного принципа федерализма.

В. Е. Чиркин особенно выделил симметричные и асимметричные разновидности федерализма, притом, полагая, что федерации современного типа традиционно представляются «асимметричными», он конструирует такие субмодели асимметричного федерализма:

- структурно асимметричная федерация: в ней, помимо субъектов, существуют и не субъекты, представляемые федеральными территориями, ассоциированными образованиями и т.д.;

- федерация, в составе которой содержатся лишь субъекты, но они не являются одинаковыми;

- федерация со скрытой «асимметрией», состоящая из однопорядковых субъектов, но они обладают неодинаковым представительством в верхней палате.

Образуется понятный вопрос, насколько значимым для практической и теоретической сферы федерализма современного периода является выделение по каким-либо критериям определенного многообразия моделей федерализма, которые, по своей сущности, раздробили понятие федеративного государства, внося в него путаницу. Вопрос этот тем более остается наиболее актуальным, что различные авторы замечают, что отличия меж множества этих моделей является достаточно условным.

определение асимметричного по The Free Dictionary